Nejste přihlášen/a.

0x

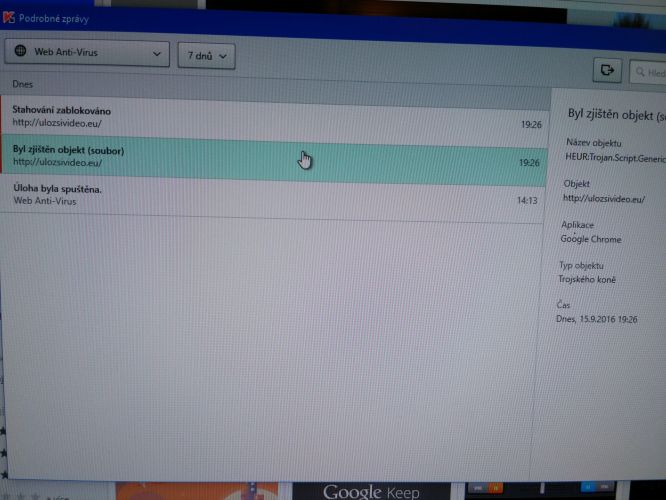

Zřejmě o internetové bezpečnosti moc nevíte, když se ptáte... Samozřejmě, že Vás může trojský kůň ohrozit.

Trojský kůň může být samostatný program, který se tváří užitečně – například hra, spořič obrazovky nebo nějaký jednoduchý nástroj. Časté jsou spořiče obrazovky s erotikou nebo pornografií. Někdy se trojský kůň vydává za program k odstraňování malware (dokonce jako takový může fungovat a odstraňovat konkurenční malware). Tato funkčnost slouží ale pouze jako maskování záškodnické činnosti, kterou v sobě trojský kůň ukrývá.

V Microsoft Windows může trojský kůň využít toho, že řada programů včetně systémového správce souborů (exploreru) skrývá přípony souborů. Vypadá pak jako soubor s obrázkem, zvukem, archivem nebo čímkoliv jiným, přestože se ve skutečnosti jedná o spustitelný kód. Chce-li uživatel obrázek kliknutím zobrazit, je ve skutečnosti spuštěn program (trojský kůň).

Trojský kůň může být ale také přidán do stávající aplikace. Poté je upravená verze šířena například pomocí peer-to-peer sítí nebo warez serverů. Uživatel stažením kopie aplikace (nejčastěji bez platné licence nebo jako volně šířený program z nedůvěryhodného serveru) může získat pozměněnou kopii aplikace obsahující část programového kódu trojského koně dodaného třetí stranou.

Klíčový rozdíl mezi počítačovým virem a trojským koněm je ten, že trojský kůň nedokáže sám infikovat další počítače nebo programy svojí kopií. Existují však počítačoví červi, které na napadeném počítači instalují různé trojské koně nebo vytvářejí trojské koně z programů, které se v napadeném systému nacházejí.

Příklady trojských koní

Jako jednoduchý příklad trojského koně může být program pojmenovaný "waterfalls.scr", který tvrdil, že je volně šiřitelný spořič obrazovky. Když se spustí, začne otevírat porty počítače a poskytovat crackerům vzdálený přístup do uživatelova počítače. Je jedním z nejznámějších.

Příklady funkcí trojských koňů

sniffer – odposlouchávání přístupových jmen a hesel, čísel kreditních karet

keylogger – sledování (záznam) znaků zadávaných z klávesnice

spyware – sleduje uživatele a jeho zvyklosti při surfování na Internetu a posílá o tom zprávy

zadní vrátka – trojský kůň obsahuje síťovou službu, kterou může útočník použít pro získání přístupu do systému přes počítačovou síť

spam server – rozesílání nevyžádané elektronické pošty (e-mail) z napadeného počítače

souborový server – trojský kůň nainstaluje souborový server – např. FTP, IRC bota nebo nějaký P2P program – který je poté použit buď pro stahování souborů uživatele, nebo pro ukládání souborů majitelem trojského koně (např. warezu nebo malware).

proxy trojan – maskuje ostatní jako infikované počítače

Security software disabler – zablokuje software pro zabezpečení PC (Firewall,Antivir)

denial-of-service – trojský kůň se účastní DDoS útoku

URL trojan – přesměrovává infikované počítače připojené přes vytáčené připojení k Internetu na dražší tarify

Neneseme odpovědnost za správnost informací a za škodu vzniklou jejich využitím. Jednotlivé odpovědi vyjadřují názory jejich autorů a nemusí se shodovat s názorem provozovatele poradny Poradte.cz.

Používáním poradny vyjadřujete souhlas s personifikovanou reklamou, která pomáhá financovat tento server, děkujeme.